O que é Hoax

Geralmente os hoaxes tentam explorar o lado emocional das pessoas e seu conteúdo é apelativo. Por exemplo: é comum as mensagens mostrarem fotos de adultos ou crianças acidentadas ou sofrendo de doenças graves.

Em geral, as mensagens pedem ao internauta para encaminhar o e-mail ao maior número de pessoas possível, pois uma suposta empresa contará as mensagens enviadas e doará um valor em dinheiro correspondente ao número de pessoas que as leram ou será mais fácil achar/identificar alguém. Como é da natureza da maior parte das pessoas se sensibilizar com situações difíceis, muita gente se sentirá culpada se simplesmente deletar o e-mail. Para não carregar esse sentimento de culpa ou por entender que a única forma de auxiliar é encaminhando a mensagem, isso é feito e, assim, acaba aumentando o alcance do boato.

Também existem hoaxes que tentam estimular a assinar um abaixo assinado: é contada uma mentira e é solicitado que o internauta acrescente seu nome a uma relação de pessoas e o número de seu documento de identificação na mensagem, pois ela será entregue à empresa responsável. Nunca fica claro quem será o responsável pela entrega e como se comunicar com essa pessoa. E se um dia essa informação aparecer, provavelmente será um mail falso ou um mail roubado, de alguém que não tem a menor idéia do que acontece.

Outro tipo de hoax é o que explora o nosso lado "materialista". A mensagem afirma que a pessoa ganhará viagens, telefones celulares ou qualquer outro produto se divulgar a mensagem para um determinado número de indivíduos.

Ainda há os hoaxes que tentam divulgar "conspirações". Por exemplo, a mensagem desvenda as reais intenções dos Estados Unidos sobre o Brasil, ou diz que o homem jamais pousou na lua, ou faz revelações sobre o atentado de 11 de Setembro de 2001, etc.

Um fato notório é que com a grande disseminação, muitas dessas mensagens já foram enviadas em um número tão grande que acabaram se transformando em verdadeiras lendas urbanas.

Memória Flash

Se a memória Flash não existisse, todas essas áreas estariam muito atrasadas em relação ao que temos hoje. Os celulares e os palmtops provavelmente ainda utilizariam memória SRAM para armazenar os dados e seriam por isso mais caros e perderiam os dados quando a bateria fosse removida. Os pendrives simplesmente não existiriam e os cartões de memória estariam estagnados nos cartões CompactFlash, utilizando microdrives ou pequenas quantidades de memória SRAM alimentada por uma pequena bateria. Formatos mais compactos, como os cartões SD e miniSD simplesmente não existiriam.

Nem todos os chips de memória Flash nascem iguais. Embora a função seja sempre a mesma (armazenar dados), existem diferenças nas tecnologias usadas, que determinam onde o chip será usado.

Existem dois tipos de memória Flash. A primeira tecnologia de memória Flash a se popularizar foi o tipo NOR, que chegou ao mercado em 1988. Os chips de memória Flash NOR possuem uma interface de endereços similar à da memória RAM, incluindo o suporte ao XiP (eXecute in Place), que permite que softwares armazenados no chip de memória Flash sejam executados diretamente, sem precisarem ser primeiro copiados para a memória RAM.

Isso permite que eles sejam usados para armazenar o BIOS da placa-mãe e firmwares em dispositivos diversos, que antes eram armazenados em chips de memória ROM ou EEPROM. Nos primeiros PCs, por exemplo, o BIOS da placa-mãe era gravado em um chip de memória ROM e por isso não era atualizável, a menos que o chip fosse fisicamente substituído.

O problema com as memórias NOR é que elas são muito caras e, embora as leituras sejam rápidas, o tempo de gravação das células é muito alto. Em um chip de memória NOR típico, as operações de gravação demoram cerca de 750 nanosegundos, no que é várias ordens de magnitude mais lento do que em um chip de memória RAM.

No caso do BIOS da placa-mãe, isso não é um grande problema, pois você só precisa atualizá-lo esporadicamente, mas os chips de memória Flash NOR não seriam muito adequados para uso em um SSD, por exemplo.

Chips de memória Flash NOR de acesso serial, como os usados para

gravar o BIOS em placas-mãe atuais

As memórias NOR chegarem a ser utilizados em muitos palmtops e smartphones (até por volta de 2006) para armazenar o firmware do sistema, mas nesse caso ela era usada apenas para leitura, com todas as operações de escrita sendo feitas em um chip de memória SRAM ou Flash NAND separado. A vantagem nesse caso é que o boot era um pouco mais rápido, já que o sistema podia rodar diretamente a partir da memória Flash, sem precisar ser primeiro copiado para a memória RAM. Eles são também muito utilizados em dispositivos mais simples, como impressoras, modems ADSL, pontos de acesso e outros, armazenando o firmware do sistema.

De volta aos PCs, as memórias Flash NOR chegaram a ser utilizadas nos primeiros cartões de memória PCMCIA e CompactFlash, mas elas desapareceram desse ramo quando foram introduzidas as memórias NAND, que rapidamente se tornaram as mais populares.

Nelas, cada célula é composta por dois transístores, com uma fina camada de óxido de silício precisamente posicionada entre os dois, que armazena cargas negativas. Isso cria uma espécie de armadilha de elétrons, que permite manter os dados por longos períodos de tempo, sem que seja necessário manter a alimentação elétrica (como nas memórias SRAM), ou muito menos fazer um refresh periódico (como na memória DRAM). Isso simplifica muito o design dos cartões, pendrives e outros dispositivos, pois eles precisam incluir apenas os chips de memória Flash NAND, um chip controlador e as trilhas necessárias (nada de baterias, circuitos de refresh ou qualquer coisa do gênero). Aqui temos um diagrama da Intel que mostra uma célula de memória Flash NAND:

Pelo diagrama você pode notar que embora mais complexa que uma célula de memória RAM (onde temos apenas um transístor e um capacitor), a célula de memória Flash ocupa pouco espaço, pois o segundo transístor é posicionado sobre o primeiro. Graças ao tamanho reduzido das células, cada chip de memória Flash NAND armazena uma quantidade muito maior de dados, o que faz com que o preço por megabyte seja muito mais baixo.

Além de mais baratas que as NOR, as memórias NAND também são muito mais rápidas na hora de gravar dados. A principal limitação é que elas são endereçadas usando páginas de 4 KB (ou 2 KB, dependendo do design do chip) e acessadas através de um barramento serial. Ou seja, do ponto de vista do sistema, um cartão de memória Flash NAND está mais para um HD do que para uma unidade de memória. Você pode usá-lo para guardar dados, mas na hora que o sistema precisa rodar um programa, precisa primeiro copiá-lo para a memória RAM, da mesma forma que faria ao usar um HD.

A partir de 2006, até mesmo os smartphones e palmtops passaram a utilizar chips de memória NAND para armazenar o firmware e os aplicativos instalados, em vez de um chip separado de memória XOR.

Isso se tornou possível graças ao uso de sistema de execução dinâmica, onde os aplicativos são primeiro copiados da memória Flash para a memória RAM e executados a partir dela. Esse esquema é muito similar ao que temos num PC, onde os arquivos são salvos no HD, porém processados usando a memória RAM.

O grande boom da memória Flash aconteceu entre 2004 e 2005, quando uma combinação de dois fatores fez com que os preços por MB caíssem rapidamente.

O primeiro foi o brutal aumento na produção e a concorrência entre os fabricantes, que empurraram os preços para baixo. Além de gigantes como a Samsung e a Toshiba, até mesmo a Intel e a AMD investiram pesadamente na fabricação de memória Flash.

O segundo foi a introdução da tecnologia MLC (Mult-Level Cell), onde cada célula passa a armazenar dois ou mais bits em vez de apenas um. Isso é possível graças ao uso de tensões intermediárias. Com 4 tensões diferentes, a célula pode armazenar 2 bits, com 8 pode armazenar 3 bits e assim por diante. Na geração atual (2009) os chips armazenam apenas 2 bits, mas não deve demorar até que os fabricantes desenvolvam células capazes de armazenar 3 e 4 bits, já que isso reduzirá proporcionalmente o custo por megabyte.

O MLC foi implantado de forma mais ou menos simultânea pelos diversos fabricantes e permitiu reduzir drasticamente o custo por megabyte, quase que de uma hora para a outra. Hoje em dia, os chips MLC são os usados na esmagadora maioria dos pendrives, cartões de memória e SSDs.

Os chips "tradicionais", que armazenam um único bit por célula passaram a ser chamados de "SLC" (single-bit cell) e ainda são produzidos com o objetivo de atender o mercado de SSDs de alto desempenho (sobretudo os modelos destinados ao mercado de servidores). Embora muito mais caros, eles oferecem um melhor desempenho e são mais duráveis.

Outra tecnologia usada pelos fabricantes para cortar custos e ao mesmo tempo permitir a criação de chips de maior densidade é o "Die-Stacking", onde dois ou mais chips são "empilhados", conectados entre si e selados dentro de um único encapsulamento, que possui o mesmo formato e contatos que um chip tradicional:

Chips de memória empilhados, usando o die-stacking

Assim como em outras tecnologias, o uso do die-stacking inicialmente encarecia os chips, mas, com a evolução das técnicas de produção, ele acabou resultando em redução de custos, já que boa parte do preço de um chip de memória flash corresponde, justamente, ao processo de encapsulamento. Com isso, acaba sendo bem mais barato produzir um único chip com 8 camadas, do que 8 chips separados, por exemplo.

Por serem muito pequenos, os chips de memória Flash são incrivelmente flexíveis, permitindo o uso nos mais diversos formatos. Hoje em dia, essa questão está praticamente decidida, já que com exceção de alguns aparelhos da Sony, todos os outros aparelhos novos utilizam cartões microSD, mas os primeiros anos foram bem mais movimentados, com uma verdadeira guerra de formatos, alguns abertos e outros proprietários.

Como de praxe, a popularização das memórias Flash deu início a uma guerra entre diversos formatos de cartões, alguns abertos e outros proprietários.

CompactFlash: Excluindo os jurássicos cartões de memória PCMCIA, o primeiro formato de cartão foi o CompactFlash (CF), onde é utilizada uma interface muito similar à interface IDE usada pelos HDs, com nada menos que 50 pinos. Aqui temos um cartão CF aberto:

De um dos lados temos o chip controlador e um dos chips de memória e no outro temos espaço para mais dois chips, totalizando até 3 chips de alta capacidade. Graças a esse design, os cartões CF oferecem boas taxas de transferência, mas em compensação são caros e volumosos, o que explica a decadência do formato.

Os cartões CompactFlash ainda são produzidos e sobrevivem em alguns nichos. Eles são usados por algumas câmeras da Canon, voltadas para o segmento profissional (onde a boa taxa de transferência dos cartões CF presta bons serviços) e em diversos tipos de sistemas embarcados. Devido à similaridade entre os dois barramentos, existem adaptadores que permitem instalar cartões CF numa porta IDE, criando uma espécie de SSD de baixo custo (porém também de baixo desempenho).

SmartMedia: Em 1995 a Toshiba lançou o formato SmartMedia (SM), um formato muito mais simples, onde o chip de memória é acessado diretamente, sem o uso de um chip controlador. O chip de memória é encapsulado dentro de um cartucho plástico, com apenas 0.76 mm de espessura e os contatos externos são ligados diretamente a ele. Nesta foto você pode ver um cartão SmartMedia em comparação com um cartão MMC e um Memory Stick:

Apesar de finos, os cartões SM eram relativamente grandes, o que levou os fabricantes a abandonarem o formato, o que deu origem aos cartões xD, MMC, SD e Memory Stick.

Percebendo o nicho criado pela confusão, os fabricantes de leitores de cartões USB passaram a oferecer suporte para todos os formatos simultaneamente. Isso foi possível graças ao desenvolvimento de chips controladores "tudo em um", capazes de converter cada um dos protocolos nos comandos suportados pelo padrão USB. Existem também os leitores incluídos nos notebooks, que lêem cartões SD e Memory Stick. Do ponto de vista do sistema operacional, eles são diferentes dos leitores USB, pois são ligados ao barramento PCI (ou PCI Express) ao invés de usarem o barramento USB e a maioria das funções são executadas via software (como em um softmodem), graças ao driver instalado.

Cartões xD: O próximo da lista é o xD, um formato proprietário, usado em câmeras da Olympus e da Fujifilm. Eles são relativamente rápidos se comparados com os SmartMedia e com os cartões MMC, mas são bem mais lentos que os cartões SD usados atualmente. Existiram duas atualizações para o formato: o "xD M" (que permitiu o desenvolvimento de cartões com mais de 512 MB) e o "xD H" (que melhorou a velocidade de transferência). Apesar disso, ambos acabaram sendo pouco usados, devido à concorrência dos cartões SD.

Assim como nos cartões SM, os contatos são ligados diretamente no chip de memória, sem o uso de um chip controlador. Isso em teoria baratearia os cartões, mas devido à pequena demanda (e consequentemente aos baixos volumes de produção), os cartões xD são atualmente bem mais caros. Isso acaba prejudicando a competitividade das câmeras dos dois fabricantes, que perdem mercado por insistirem no padrão.

Cartões MMC: O MMC é um padrão "quase aberto", onde é necessário pagar uma taxa inicial para obter as especificações e mais um valor anual à MMC Association, além de seguir um conjunto de restrições. Os cartões MMC possuem exatamente as mesmas dimensões dos cartões SD atuais e são compatíveis com a maior parte das câmeras e outros dispositivos, além de utilizarem o mesmo encaixe que eles nos adaptadores. As únicas diferenças visíveis são que os cartões MMC são um pouco mais finos (1.4 mm, contra 2.1 mm dos SD) e possuem apenas 7 pinos, enquanto os SD possuem dois pinos extras, totalizando 9.

O maior problema é que os cartões MMC são lentos, pois utilizam um antiquado barramento serial para a transferência de dados, que transfere um bit por vez a uma frequência máxima de 20 MHz. Em teoria, os cartões MMC poderiam transferir a até 2.5 MB/s, mas a maioria dos cartões ficam muito longe dessa marca. Os cartões mais antigos utilizam um modo de transferência ainda mais lento, limitado a 400 KB/s.

Como não existe praticamente nenhuma diferença de custo entre produzir um cartão MMC ou SD, os fabricantes migraram rapidamente para o padrão mais rápido, fazendo com que o MMC entrasse em desuso. Mais recentemente foram lançados os padrões RS-MMC, MMC Plus e SecureMMC, versões atualizadas do padrão MMC, que visam reconquistar seu lugar no mercado.

Chegamos então aos dois padrões que sobreviveram à guerra: o SD, que é o padrão "parcialmente aberto", apoiado pela grande maioria dos fabricantes e o Memory Stick, o padrão proprietário da Sony.

Memory Stick: Embora tenha conseguido atingir uma sobrevida surpreendente, o Memory Stick ficou restrito aos produtos da Sony e por isso seu futuro é incerto. Além do padrão original, existem também os formatos Memory Stick Duo, Pro, Pro Duo, Micro e Pro-HG.

Tanto o padrão original quanto o Memory Stick Duo estão limitados a 128 MB, por isso ficaram rapidamente obsoletos e são usados apenas por dispositivos antigos, fabricados até o início de 2003. A principal diferença entre os dois formatos é o tamanho reduzido dos cartões Memory Stick Duo, que são um pouco menores que os cartões SD.

Em seguida temos os cartões Memory Stick Pro e Memory Stick Pro Duo (ambos lançados em 2003), que substituem diretamente os dois padrões anteriores. Além do melhor desempenho, eles trouxeram um padrão atualizado de endereçamento, que permite o desenvolvimento de cartões de até 32 GB. Aqui temos uma foto mostrando os 4 formatos:

O Memory Stick Micro (ou M2) é um formato miniaturizado, desenvolvido para uso em celulares (mais especificamente nos Sony Ericsson), que mede apenas 1.5 x 1.2 cm. Os cartões normalmente são vendidos em conjunto com um adaptador, que permite usá-los em qualquer dispositivo ou leitor que use cartões Memory Stick Pro

Concluindo, temos o Memory Stick Pro-HG, que utiliza um novo barramento de dados, que transmite 8 bits por ciclos a uma frequência de 60 MHz, o que permite uma taxa de transferência de até 60 MB/s (contra 20 MB/s dos padrões anteriores). Embora na prática a taxa de transferência dependa mais dos chips de memória Flash usados, o barramento mais rápido coloca os cartões Pro-HG em vantagem em relação aos cartões SD, já que eles estão limitados a um máximo de 20 MB/s pelo barramento usado.

Cartões SD: Finalmente, temos os cartões SD (Secure Digital), que acabaram se tornando o formato dominante. Como o nome sugere, os cartões SD oferecem um sistema de proteção de conteúdo (o CPRM), que é implementado diretamente no chip controlador. Ele se destina a atender o lobby das gravadoras, oferecendo uma forma de "proteger" arquivos de áudio e outros tipos de conteúdo contra cópias não autorizadas. Os cartões Memory Stick implementam um sistema similar (o Magic Gate), mas felizmente ambos são pouco usados.

Existem três formatos de cartões SD. Além do formato padrão, temos os cartões miniSD e microSD, versões miniaturizadas, que são eletricamente compatíveis com o padrão original e podem ser encaixados num slot para cartões SD regulares usando um adaptador simples.

Os cartões SD suportam 3 modos de transferência. O 4 bits mode é o modo "padrão", onde o cartão transfere 4 bits por ciclo, a uma frequência de até 50 MHz, resultando em taxas de transferência de até 25 MB/s (desde que os chips de memória usados acompanhem, naturalmente). O segundo é o 1 bit mode, onde é transferido um único bit por ciclo, a uma frequência de no máximo 20 MHz. Este modo é usado para manter compatibilidade com os cartões MMC. É graças a ele que você pode usar cartões MMC em câmeras e leitores para cartões SD e vice-versa. Finalmente, existe o modo SPI (ainda mais lento), que é utilizado por algumas câmeras antigas e também em diversos tipos de dispositivos embarcados.

É por causa dos três modos de operação que um mesmo cartão SD pode ser acessado a velocidades bem diferentes de acordo com o dispositivo onde ele é usado. Muitas câmeras antigas que permitem acessar o conteúdo do cartão quando ligadas a uma porta USB transferem a velocidades muito baixas, muitas vezes inferiores a 300 KB/s. O driver "sdhci" (no Linux), que dá suporte aos leitores de cartões incluídos em notebooks, por exemplo, é (pelo menos até o Kernel 2.6.21) limitado ao modo SPI, por isso é bastante lento em relação ao driver Windows, que é capaz de utilizar o modo 4 bits. Ou seja, o leitor do seu notebook funciona, mas a uma velocidade muito baixa e com uma grande utilização do processador.

Leitor de cartões SD suportado no Linux através do módulo sdhci

O modo SPI é o preferido pelos desenvolvedores de sistemas embarcados e drivers open-source, pois ele é muito simples e por isso pode ser emulado via software, sem a necessidade de usar um controlador adicional. No modo SPI 4 são usados 4 pinos do cartão: um para enviar o sinal de clock, outro para enviar comandos, o terceiro para selecionar qual chip dentro do cartão será acessado e o último para transferir dados, um bit de cada vez. Desde que você possa controlar o uso dos 4 pinos, é fácil escrever uma função ou driver para acessar o cartão.

O modo SPI é o mais lento, mas é suficiente para muitas aplicações. Imagine o caso de um sensor de temperatura que usa o cartão apenas para armazenar um log das variações, gravando alguns poucos bits por vez, por exemplo.

Concluindo, temos também o formato "SD Duo", um nome mercadológico para cartões SD que podem ser ligados diretamente em uma porta USB, assumindo também a função de pendrive. Este padrão foi originalmente criado pela Sandisk e depois copiado por outros fabricantes. Eles possuem uma dobradiça ou protetor removível, que esconde um conector USB:

Estes cartões utilizam um controlador dual, que além de ser um controlador SD, incorpora também as funções de controlador USB. Graças a isso, o fabricante pode colocar os contatos normais do cartão SD de um lado, e os contatos da porta USB do outro, criando um design muito engenhoso. Apesar de práticos, eles acabaram não pegando, já que os cartões SD regulares foram logo inteiramente substituídos pelos microSD.

Com exceção dos antigos cartões SmartMedia e xD, que vimos há pouco, todos os cartões de memória Flash incluem um chip controlador, que é encarregado do gerenciamento dos endereços e todas as operações de leitura e gravação, além de executarem funções de manutenção diversas.

Os cartões atuais utilizam o sistema "wear levelling" para ampliar a vida útil das células. O grande problema é que as células de memória Flash NAND MLC suportam cerca de 10.000 operações de gravação, o que é bem pouco se comparado a outras mídias de armazenamento. Para complicar, a maioria dos sistemas de arquivos (especialmente FAT e EXT) realizam atualizações frequentes na tabela de endereçamento da partição.

Se nada fosse feito a respeito, as gravações sucessivas iriam rapidamente inutilizar as células responsáveis pelo armazenamento da tabela, inutilizando o cartão. Graças ao wear levelling é feito uma espécie de "rodízio" dos endereços mais acessados entre as células do cartão, evitando a fadiga de alguns endereços isolados.

Outra função é remapear os endereços defeituosos, onde um setor de uma área reservada passa a ser usado em seu lugar. Isto é muito similar ao sistema utilizado nos HDs modernos, onde a controladora também é capaz de remapear os badblocks automaticamente.

Você pode então se perguntar como o controlador faz para descobrir os endereços defeituosos. A resposta é que, além dos dados e dos setores da área reservada, a memória armazena também alguns bytes adicionais (tipicamente 64 bytes adicionais para cada bloco de 2048 bytes), usados para guardar códigos ECC. Estes códigos permitem não apenas identificar, mas também corrigir erros simples nos dados gravados. Como o controlador não tem como descobrir exatamente em qual célula ocorreu o erro, normalmente todo o bloco de 2048 bytes é remapeado.

Grande parte dos cartões de memória Flash já saem de fábrica com alguns setores defeituosos remapeados (assim como os HDs). Isso permite que os fabricantes aproveitem módulos que de outra forma precisariam ser descartados, reduzindo o custo de forma considerável.

Até certo ponto, o controlador também é responsável pelas taxas de transferência suportadas pelo cartão, já que é ele quem determina os modos de acesso e as frequências de clock suportadas. Mesmo que os chips de memória sejam suficientemente rápidos, a taxa de transferência máxima pode ser limitada pelo controlador. Por exemplo, muitos cartões microSD utilizam controladores limitados a 20 MHz, que são capazes de transferir a, no máximo, 10 MB/s, enquanto muitos dos novos já utilizam controladores capazes de operar a 50 MHz, como nos cartões SD regulares.

A velocidade dos cartões é comparada pelos fabricantes à velocidade dos drives de CD-ROM. Um cartão "133x" é um cartão que usa um controlador capaz de transferir a 20 MB/s, um "155x" é um cartão capaz de transferir a 25 MB/s e assim por diante. As taxas reais são normalmente mais baixas (sobretudo nas operações de gravação), pois ficam limitadas também à velocidade dos chips, por isso não leve o índice muito a sério, ele é apenas uma ferramenta de marketing. De qualquer forma, é conveniente evitar cartões que não fazem menção à velocidade de transferência, pois eles normalmente são limitados a 33x ou menos. Note que os cartões SDHC adotam um índice diferente, como veremos a seguir.

Embora pequenos em relação aos cartões CompactFlash e SmartMedia, os cartões SD ainda são grandes demais para algumas aplicações, sobretudo para uso em celulares e nas câmeras mais compactas. Para solucionar o problema foram criados dois formatos miniaturizados, o miniSD e o microSD, que são menores e mais finos.

O miniSD mede 2.15 x 2.0 cm, com apenas 1.4 mm de espessura, enquanto o microSD mede apenas 1.5 x 1.1 cm, com apenas 1 mm de espessura, o que fez com que ele se tornasse rapidamente o formato mais usado, substituindo todos os anteriores.

Além da miniaturização, outro segredo para a popularização do microSD é o custo. Os cartões são produzidos diretamente em torno dos chips de memória, sem o uso de nenhum circuito adicional. O controlador é incluído diretamente dentro do chip e os contatos do cartão são ligados diretamente em contatos do chip de memória, que é então acessado diretamente pelo dispositivo no qual ele é encaixado. Você pode pensar nos cartões microSD como chips de memória flash avulsos, que você pode usar onde quiser.

Em comparação, em um pendrive é necessário incluir também um chip controlador (que faz a interface entre o chip de memória e o controlador USB), além da placa de circuito, o cristal de clock e outros componentes, um conjunto que acaba saindo mais caro:

A capacidade é a mesma, mas o pendrive usa um volume muito maior de componentes

Como toda nova tecnologia, os cartões microSD eram inicialmente mais caros, já que poucos os fabricantes os produziam. Entretanto, conforme o volume de produção foi crescendo, os preços foram caindo vertiginosamente. Cartões de 8 GB que custavam (preços do exterior) mais US$ 100 no início de 2008 caíram para US$ 30 no início de 2009 e em seguida para US$ 15 (ou até menos) no início de 2010 (pesquise em lojas como a dealextreme.com), preços bem mais baixos que pendrives da mesma capacidade.

Na maioria dos casos, o cartão acompanha um adaptador SD. Como os dois padrões são compatíveis eletricamente, o adaptador é apenas um dispositivo passivo, muito barato de se produzir. Existem também adaptadores para mini-SD e Memory Stick Duo, sem falar nos leitores USB, que transformam o cartão microSD em um mini-pendrive:

ocê pode se perguntar como é possível que os cartões microSD sejam tão compactos, já que qualquer cartão SD precisa de pelo menos dois chips (o chip de memória e o controlador) e num cartão microSD mal temos espaço para um. A resposta está no die-stacking, tecnologia que comentei há pouco. Num cartão microSD temos um ou mais chips de memória e o próprio controlador "empilhados", formando um único encapsulamento. Ele é instalado pelo fabricante numa placa de circuito que contém os contatos externos e em seguida selado dentro da cobertura externa. O mesmo se aplica aos cartões Memory Stick Micro, que possuem dimensões similares.

Não existe como desmontar um microSD e, mesmo que você quebre um no meio, não vai conseguir diferenciar os chips, pois eles são produzidos usando wafers muito finos (até 0.025 mm de espessura nos mais recentes) e juntados de forma muito precisa.

Além do formato, outra questão importante sobre os cartões SD é a questão da capacidade. Inicialmente, o padrão de cartões SD previa o desenvolvimento de cartões de até 2 GB, formatados por padrão em FAT16. Você pode reformatar o cartão em NTFS ou em outros sistemas de arquivos, mas, nesse caso, a maior parte das câmeras e outros dispositivos deixam de conseguir acessá-lo, embora você ainda consiga acessar o cartão normalmente se conectá-lo a um PC usando um adaptador USB.

Quando o limite de 2 GB foi atingido, os fabricantes passaram a criar extensões para permitir a criação de cartões de 4 GB, usando hacks para modificar o sistema de endereçamento e passando a usar o sistema FAT32 (no lugar do FAT16) na formatação. Estes cartões de 4 GB "não-padronizados" são compatíveis com a maioria dos dispositivos antigos, mas você pode enfrentar problemas diversos de compatibilidade, já que eles não seguem o padrão.

Para colocar ordem na casa, foi criado o padrão SDHC (Secure Digital High Capacity), onde a tabela de endereçamento foi expandida e o sistema de arquivos FAT32 passou a ser oficialmente usado. Todos os cartões que seguem o novo padrão carregam o logotipo "SDHC" ou "microSDHC" (que permite diferenciá-los dos cartões de 4 GB "não-oficiais") e trazem um número de classe, que indica a taxa de transferência mínima em operações de escrita. Veja um exemplo de cartão com o logotipo:

Os cartões "Class 2" gravam a 2 MB/s, os "Class 4" a 4 MB/s, os "Class 6" a 6 MB/s, e assim por diante. O mesmo se aplica aos cartões miniSD e microSD. Note que a numeração não diz nada sobre a velocidade de leitura, mas ela tende a ser proporcionalmente maior.

O lançamento do padrão SDHC criou problemas de compatibilidade entre os novos cartões e aparelhos antigos, incluindo não apenas smartphones e câmeras, mas também leitores de cartões.

Para suportar o SDHC, é necessário que o dispositivo utilize um controlador compatível e (no caso dos smartphones), também, um firmware atualizado. Muitos smartphones lançados de 2006 em diante, que originalmente não oferecem suporte ao SDHC, podem se tornar compatíveis através de atualizações de firmware, mas, por outro lado, existem também muitos modelos recentes que realmente ficarão para sempre limitados aos cartões de 2 GB, uma limitação que tem se tornado cada vez mais severa conforme os cartões de maior capacidade caem de preço.

Em muitos casos, é possível utilizar os cartões de 4 GB não-padronizados nesses aparelhos (eles podem ser diferenciados dos SDHC facilmente, pois não possuem o logo), mas, nesse caso, é uma questão de tentativa e erro. É muito melhor confirmar a compatibilidade com o SDHC antes de comprar.

O padrão SDHC original prevê a criação de cartões de até 32 GB, que é o limite de tamanho para partições FAT 32 com clusters de 16 KB. Em 2009 foi anunciado o formato SDXC (SD Extended Capacity), que elevou o limite para 2 TB, adotando o uso do sistema de arquivos exFAT (o sucessor do FAT32, que utiliza um sistema de endereçamento de 64 bits).

A mudança do SDHC para o SDXC não será indolor, já que o novo sistema de endereçamento torna necessário o uso de controladores atualizados e mudanças nos softwares. Por outro lado, ela é uma atualização necessária, já que os cartões de 64 e 128 GB já estão no horizonte.

--FiM--

Aprenda a atualizar a BIOS do computador

Ao acessar a BIOS de um computador você confere esses dados para os principais itens acoplados à placa-mãe e personaliza diversas opções para eles - o que requer conhecimentos aprofundados no assunto. Também é possível atualizar a BIOS, o que ensinaremos neste artigo. No entanto, é preciso rever alguns pontos antes de decidir realizar o processo.

Por que atualizar?

Se o seu computador atende a todas as suas necessidades e não apresenta nenhum tipo de falha ou erro que provavelmente ocorra na BIOS, não é recomendado atualizá-la. Indicamos isso porque a ação em alguns casos pode ser perigosa e errar na atualização pode causar erros graves na BIOS, o que trará ainda mais dor de cabeça.

Por outro lado, se você tem problemas com compatibilidade de hardware, desempenho ou qualquer situação em que uma atualização de BIOS possa resolver o caso - vale a pena procurar na internet por soluções alternativas -, este processo pode ser a melhor saída.

Precauções

É preciso observar alguns detalhes de extrema importância na hora de atualizar a BIOS. Primeiramente, certifique-se de que você utilizará o modelo exato da BIOS para a placa-mãe da sua máquina.

Também é importante fazer uso de um no break ou minimamente um filtro de linha para evitar oscilações de energia. Isso é importante pelo fato de que uma queda de luz durante o processo pode corromper a BIOS, erro que dará muita dor de cabeça para consertar.

Conheça o modelo da BIOS

Se você decidiu atualizar a BIOS, nada melhor do que conhecer exatamente o modelo dela para prosseguir. Ao adquirir computadores prontos de marcas conhecidas há uma boa chance de você encontrar os links para as últimas versões da BIOS nos seus respectivos sites. Em geral você coloca o modelo exato da sua máquina e a lista de arquivos aparece pronta para ser baixada.

Alguns modelos de placa-mãe contam inclusive com um aplicativo que busca e atualiza automaticamente a BIOS. Esse programa em geral vem com o CD de instalação dos drivers da motherboard. Se você tem essa possibilidade, não tenha dúvida de que ela é a forma mais simples e segura de atualizar a BIOS.

Aplicativo para atualizar a BIOS automaticamente

Nada nos sites famosos?

Se nos sites dos fabricantes você não encontrou o que precisava, é necessário realizar mais dois processos: encontrar a versão da BIOS e o fabricante da placa-mãe.

Para o primeiro, a melhor opção é utilizar o comando msinfo32 (que em muitos casos exibe inclusive o fabricante da placa-mãe). Nos Windows 7 e Vista digite a palavra na lacuna de busca do Menu Iniciar. No Windows XP é preciso escolher a função "Executar", também localizada no Menu Iniciar.

Na janela de informações basta observar o modelo da placa-mãe e a versão da BIOS instalada (como indicado na figura abaixo). Se a motherboard não aparecer na lista e você não tiver uma caixa ou CD contendo o modelo, utilize algum aplicativo de diagnóstico de hardware. A melhor indicação é o Everest. Ao instalar e executar o programa, acesse o sumário inicial ou a opção “Motherboard” para encontrar essa informação.

Baixe e atualize

De acordo com as informações que você já tem, agora é possível buscar a atualização correta para a BIOS. Ao encontrar a lista de arquivos no site específico, em geral há uma descrição com as melhorias que aquela versão trará à máquina. Se os itens descritos são o que você precisa, baixe o arquivo e atualize a BIOS.

Nessa etapa torna-se um pouco complicado explicar o processo de atualização, visto que dependendo do modelo e ano da sua placa-mãe ele pode ser totalmente diferente. Nos mais atuais, em geral a atualização da BIOS é feita de maneira automatizada, com a própria interface do Windows.

Em placas mais antigas pode ser necessário copiar o arquivo para um disquete ou CD e fazer o boot da máquina com a mídia, o que requer mais conhecimentos no assunto. Se você se sente inseguro com essa última alternativa, a melhor opção ainda é pedir ajuda para um conhecedor do assunto ou técnico da área.

Finalize o processo

Depois que a BIOS for totalmente atualizada, uma boa dica é desligar a máquina e a chave da fonte na parte traseira do gabinete. Aguarde alguns segundos para religar o equipamento e confira as mudanças da mesma forma que você fez para conhecer a versão da BIOS, através do comando msinfo32.

Fazendo ligações a cobrar pelo Skype

Mas, para se fazer uma ligação para um telefone, é necessário pagar alguns créditos para o Skype. Mas e quando você, por emergência ou por pura sacanagem, quer apenas fazer uma ligação a cobrar?

O Skype não tem meios nativos de se fazer isso, mas usando a possibilidade de se ligar para números 1800 (os 0800 do EUA) pelo Skype, e um número provido pela Embratel, é possível sim fazer ligações a cobrar para o Brasil. Vamos às instruções?

Para Melhor Visualização das Imagens caso queria Clique nelas para Abrir em Tela Cheia

2. Se logue com o seu Nome Skype (ou então, crie um):

3. Clique em ‘Ligar para telefones‘:

4. Digite o número +18002831055 begin_of_the_skype_highlighting +18002831055 end_of_the_skype_highlighting e clique em ‘Ligar‘. Para digitar o ‘+’ no teclado do próprio Skype, segure o botão ’0′ durante alguns segundos.

5. Nos menus que se seguem, basta digitar 1 (para atendimento em português), 1 (Brasil Direto a cobrar), e o número do telefone para o qual você quer ligar, com o DDD incluso.

E pronto, provavelmente, você já deve estar fazendo a tal ligação.

Não consegui achar um lugar para saber o custo das ligações. Se alguém quiser ajudar, os comentários estão aí pra isso!

Como testar se uma fonte está queimada

Problemas com computadores acontecem. Por mais cuidadosos que nós sejamos com nossos preciosos e queridos equipamentos, a realidade é que dificilmente alguém escapará desta triste situação. Para alguns deles, existem apitos da placa mãe, para outros sinais e avisos na BIOS. Alguns componentes especiais hoje vêm equipados de fábrica até mesmo com LED indicadores numerados, bastando uma rápida consulta no manual.

Mas e quando você pressiona o botão de força e nada acontece (não há nenhum barulho, nem luz e nem ruídos dos discos rígidos, muito menos um drive de DVD trabalhando), o que fazer nesta hora tão desesperadora?

A primeira dica sempre é verificar os cabos e as suas respectivas conexões entre tomada e a fonte, pois em alguns casos de sobrecarga o equipamento corta o fornecimento de energia para o computador. Nessas situações o problema é resolvido rapidamente com a retirada e a reinserção do cabo de alimentação.

Agora, se tudo está devidamente ligado e há energia passando pela tomada, uma das grandes possibilidades é a da sua fonte ter queimado. E para que você tenha certeza de que foi isso que aconteceu, preparamos algumas dicas e testes bem rápidos que podem ser realizados para você não ter que desmontar o PC, peça por peça, em busca de uma solução.

Pronto para colocar a suspeita em ação? Então vamos ao trabalho! E que fique bem claro: estes passos são válidos apenas para fontes do tipo ATX!

O primeiro passo é abrir a lateral do computador com uma chave de fenda, de modo a garantir o acesso aos cabos e componentes. Basta retirar os três parafusos que ficam na parte de trás da porta lateral e puxá-la.

Com a lateral retirada, comece a remover todos os cabos de alimentação que estão ligados aos componentes do computador, como discos rígidos, drives de DVD, ventoinhas e placa mãe.

Para o próximo passo, nós recomendamos que você remova totalmente a fonte do gabinete, de modo a evitar que algum cabo permaneça acidentalmente ligado a algum dos componentes internos.

Com a fonte livre, desconectada da tomada e de todas as partes do computador, localize o cabo de alimentação da placa mãe.

Com o cabo de alimentação da placa mãe em mãos, localize o terminal do fio verde e insira uma das pontas do clipe ou do fio (ele é responsável pela partida do computador quando o botão de energia é acionado). Logo ao lado deste terminal, deve haver também outro para o fio preto (GND). É nele que deve ser inserida a outra ponta do clipe. A esta altura seu conector da placa mãe deve estar exatamente assim:

Medindo adequadamente a tensão

Em seguida, procure pelo fio vermelho e ligue a outra ponta de testes nele. O valor mostrado no aparelho deve ser de 5V, com variação de 0,5V para mais ou para menos. Em seguida, repita o procedimento com o fio amarelo, mantendo a ponta preta no fio preto. A tensão mostrada deve ser de 12V, novamente com variação de 0,5V para mais ou para menos.

---FiM---

Diferença DOS e DDOS

Ataques DoS (Denial of Service) e DDoS (Distributed DoS)

O que são ataques DoS

De acordo com a definição do CERT (Computer Emergency Response Team), os ataques DoS (Denial of Service), também denominados Ataques de Negação de Serviços, consistem em tentativas de impedir usuários legítimos de utilizarem um determinado serviço de um computador. Para isso, são usadas técnicas que podem: sobrecarregar uma rede a tal ponto em que os verdadeiros usuários dela não consigam usá-la; derrubar uma conexão entre dois ou mais computadores; fazer tantas requisições a um site até que este não consiga mais ser acessado; negar acesso a um sistema ou a determinados usuários.

Explicando de maneira ilustrativa, imagine que você usa um ônibus regularmente para ir ao trabalho. No entanto, em um determinado dia, uma quantidade enorme de pessoas "furaram a fila" e entraram no veículo, deixando-o tão lotado que você e os outros passageiros regulares não conseguiram entrar. Ou então, imagine que você tenha conseguido entrar no ônibus, mas este ficou tão cheio que não conseguiu sair do lugar por excesso de peso. Este ônibus acabou negando o seu serviço - o de transportá-lo até um local -, pois recebeu mais solicitações - neste caso, passageiros - do que suporta.

É importante frisar que quando um computador/site sofre ataque DoS, ele não é invadido, mas sim sobrecarregado. Isso independe do sistema operacional utilizado.

Os ataques do tipo DoS mais comuns podem ser feitos devido a algumas características do protocolo TCP/IP (Transmission Control Protocol / Internet Protocol), sendo possível ocorrer em qualquer computador que o utilize. Uma das formas de ataque mais conhecidas é a SYN Flooding, onde um computador tenta estabelecer uma conexão com um servidor através de um sinal do TCP conhecido por SYN (Synchronize). Se o servidor atender o pedido de conexão, enviará ao computador solicitante um sinal chamado ACK (Acknowledgement). O problema é que em ataques desse tipo, o servidor não consegue responder a todas as solicitações e então passa a recusar novos pedidos.

Outra forma de ataque comum é o UPD Packet Storm, onde um computador faz solicitações constantes para que uma máquina remota envie pacotes de respostas ao solicitante. A máquina fica tão sobrecarregada que não consegue executar suas funções.

O DDoS, sigla para Distributed Denial of Service, é um ataque DoS ampliado, ou seja, que utiliza até milhares de computadores para atacar uma determinada máquina. Esse é um dos tipos mais eficazes de ataques e já prejudicou sites conhecidos, tais como os da CNN, Amazon, Yahoo, Microsoft e eBay.

Para que os ataques do tipo DDoS sejam bem-sucedidos, é necessário que se tenha um número grande de computadores para fazerem parte do ataque. Uma das melhores formas encontradas para se ter tantas máquinas, foi inserir programas de ataque DDoS em vírus ou em softwares maliciosos.

Em um primeiro momento, os hackers que criavam ataques DDoS tentavam "escravizar" computadores que agiam como servidores na internet. Com o aumento na velocidade de acesso à internet, passou-se a existir interesse nos computadores dos usuários comuns com acesso banda larga, já que estes representam um número muito grande de máquinas na internet.

Para atingir a massa, isto é, a enorme quantidade de computadores conectados à internet, vírus foram e são criados com a intenção de disseminar pequenos programas para ataques DoS. Assim, quando um vírus com tal poder contamina um computador, este fica disponível para fazer parte de um ataque DoS e o usuário dificilmente fica sabendo que sua máquina está sendo utilizado para tais fins. Como a quantidade de computadores que participam do ataque é grande, é praticamente impossível saber exatamente qual é a máquina principal do ataque.

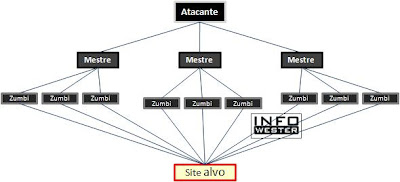

Quando o computador de um internauta comum é infectado com um vírus com funções para ataques DoS, este computador passa a ser chamado de zumbi. Após a contaminação, os zumbis entram em contato com máquinas chamadas de mestres, que por sua vez recebem orientações (quando, em qual site/computador, tipo de ataque, entre outros) de um computador chamado atacante. Após receberem as ordens, os computadores mestres as repassam aos computadores zumbis, que efetivamente executam o ataque. Um computador mestre pode ter sob sua responsabilidade até milhares de computadores. Repare que nestes casos, as tarefas de ataque DoS são distribuídas a um "exército" de máquinas escravizadas. Daí é que surgiu o nome Distributed Denial of Service. A imagem abaixo ilustra a hierarquia de computadores usadas em ataques DDoS.

Como exemplo real de ataques DDoS ajudados por vírus, tem-se os casos das pragas digitais Codered, Slammer e MyDoom. Existem outros, mas estes são os que conseguiram os maiores ataques já realizados.

Impedindo e detectando ataques DoS

Apesar de não existir nenhum meio que consiga impedir totalmente um ataque DoS, é possível detectar a presença de ataques ou de computadores (zumbis) de uma rede que estão participando de um DDoS. Para isso, basta observar se está havendo mais tráfego do que o normal (principalmente em casos de sites, seja ele um menos conhecido, como o InfoWester, seja ele um muito utilizado, como o Google), se há pacotes TCP e UDP que não fazem parte da rede ou se há pacotes com tamanho acima do normal. Outra dica importante é utilizar softwares de IDS (Intrusion Detection System - Sistema de Identificação de Intrusos).

Para prevenção, uma das melhores armas é verificar as atualizações de segurança dos sistemas operacionais e softwares utilizados pelos computadores. Muitos vírus aproveitam de vulnerabilidades para efetuar contaminações. Também é importante filtrar certos tipos de pacotes na rede e desativar serviços que não são usados.

--FiM--

O que é um Exploit e um Payload

Um Exploit, em segurança da informação, é um programa de computador, uma porção de dados ou uma sequência de comandos que se aproveita das vulnerabilidades de um sistema computacional – como o próprio sistema operativo ou serviços de interação de protocolos (ex: servidores Web). São geralmente elaborados por hackers como programas de demonstração das vulnerabilidades, a fim de que as falhas sejam corrigidas, ou por crackers a fim de ganhar acesso não autorizado a sistemas. Por isso muitos crackers não publicam seus exploits, conhecidos como 0days, e o seu uso massificado deve-se aos script kiddies.

Até meados dos anos 1990, acreditava-se que os exploits exploravam exclusivamente problemas em aplicações e serviços para plataformas Unix. A partir do final da década, especialistas demonstraram a capacidade de explorar vulnerabilidades em plataformas de uso massivo, por exemplo, sistemas operacionais Win32 (Windows 9x, NT, 2000 e XP). Como exemplo temos o CodeRed, o MyDoom, o Sasser em 2004 e o Zotob em 2005.

Como atua

Para um exploit atacar, o sistema precisa ter uma vulnerabilidade, ou seja, um meio de comunicação com a rede que possa ser usado para entrar, uma porta ou uma consola.

Um exploit muito usado é no sistema RPC do Windows:

* o usuário localiza a porta e envia à porta RPC uma sequência de bytes, que são interpretados como dados pelo servidor

* quando são recebidos, estes dados deixam propositadamente o sistema em pane

* o sistema passa o controle a estes próprios dados que então são uma sequência de ordem para dominar a CPU.

Desta forma esta sequência de informações toma conta do PC e abre-o para o hacker que aguarda na outra ponta.

No sistema Linux, quando existem vulnerabilidades, sempre são publicadas, como já houve no sistema Apache, Samba ou MySQL, que também apresentam vulnerabilidades e possibilita o controle do PC por um hacker remoto. Com isso um hacker pode ter acesso a todos seus arquivos pessoais, Usando o proprio CMD do windows.

Payload

Payload, ou carga útil, em protocolos de comunicação refere-se ao dado real sendo transmitido. Ele é seguido por um cabeçalho que identifica o transmissor e o receptor do dado sendo transportado e é logo descartado assim que chega ao destinatário.

Ativador do Windows 7 permanente

Nome: Ativador do Windows 7 permanente

Estilo: Validar o windows 7

como original, sem expiração

Ano: 2010

Sistema Operacional: Windows 7

Ativador do windows 7 7600.16385 para as versões

32bits e 64bits, ativação permanente, sem expiração.

RemoveWAT, desenvolvido pela Hazar e nononsence Windows 7 é uma rachadura que

remove completamente o Windows Activation Technologies do sistema para

que os usuários possam validar as cópias ilegais piratas do Windows 7,

como verdadeiro estatuto (algumas reportadas como "Tampered Binário" em

MGADiag devido à aplicação de patches) , sempre e permanentemente.

RemoveWAT suporta tanto 32-bit (x86) e 64-bit (x64) e todas as edições

do Windows 7 e Windows Server 2008 R2.

RemoveWAT, que foi atualizada para RemoveWAT v1.9, também consegue parar o serviço sppsvc e patches de arquivos DLL como slwga.dll, sppcomapi.dll e systemcpl.dll,

onde o último elimina a seção inteira de ativação do Windows a partir do

Sistema no Painel de controle Propriedades . RemoveWAT também apoiar a

instalação silenciosa com a opção / s, e pode ser integrado ao Windows 7

ou Windows Server 2008 R2 DVD de instalação.

Ativador do Windows 7 permanente

Megaupload: Download

Entenda o que é e para que serve o DNS

Quando é digitado um endereço web em um browser ou um endereço ftp em um cliente ftp ou em qualquer outra aplicação, esta aplicação pergunta ao DNS quem é este endereço. O papel do DNS é resolver este nome em um endereço IP e retornar para quem o perguntou. Deste modo torna-se possível a navegação através de nomes.

DOMÍNIOS

O DNS é uma estrutura hierárquica onde sua origem se tem a partir de um ponto (.) e a partir daí temos os domínios e os subdomínios.

Todo host tem um nome e seu nome completo é chamdo FQDN (Full Qualified Domain Name), que é composto de duas partes, a parte que identifica o host dentro do domínio e a parte que identifica o domínio, por exemplo, em www.centosbr.org, o www significa o nome do host dentro do domínio centosbr.org, por isso que quando colocamos no browser apenas o centosbr.org a página é exibida normalmente. Nestes casos, a busca do DNS será realizada pelo domínio e não pelo host . A parte .org é chamado de TLD (Top Level Domain) e informa o tipo de domínio que se esta acessando. Os TLDs mais comuns são:

.com – Comercial

.edu – Educacional

.org – Organizacional

.gov – Governamental

.mil – Militar

.arts – Cultural

Os TDLs também identificam o país de origem dos hosts.

.br – Brasil

.jp – Japão

.nz – Nova Zelândia

.ca – Canadá

O DNS dentro da internet faz parte de uma complexa hierarquia dentro de um banco de dados, onde cada servidor DNS tem autorização de responder as requisições sobre os nomes de domínio de uma quantidade limitada de hosts.

DNS SERVER

O DNS pode ser conceitualmente dividido em três partes:

Espaço de nome de domínio

É a listagem das informações de todos os hosts da rede.

Resolvers

São programas ou rotinas de bibliotecas que extraem as informações solicitadas aos servidores DNS.

Servidores DNS

São os programas capazes de resolver uma requisição de nomes. Eles mantém os dados localizados nos espaços de nome de domínio.

Existem alguns servidores DNS espalhados pelo mundo, chamados de rootservers da internic que são os grandes servidores DNS dividindo as tarefas de resolução de nomes. Estes servidores são dispostos hierarquicamente, tendo como pai o servidor raiz. O papel destes servidores é interligar todos os servidores DNS do mundo.

Ao adquirir um novo dominio ele demora até 24h para que todos os servidores saibam qual é o seu ip, isso é chamado propagração de DNS, e com isso é normal que alguns lugares consigam acessar em menos tempo o site, por exemplo que mora em são paulo consiga acessar o site antes de alguem que mora no nordeste.

Com esta divisão fica mais fácil gerenciar os domínios artavés de entidades responsáveis, como é o Comitê Gestor da Internet do Brasil que é responsável por controlar a terminação .br.Então, para uma resolução de nome de um domínio .com.br, o host envia uma requisição para o servidor raiz que o encaminha para o servidor que controla a TLD .com que novamente redireciona para o servidor responsável pela terminação .br o qual tem autorização para responder com o endereço IP referente ao nome, porém como a estrutura é hierárquica o .br nada sabe sobre o .com.

Para melhorar a performance de um serviço DNS configurado em um servidor local, é recomendável a distribuição deste serviço em outros servidores, nós podemos ter servidores do tipo:

Slave Server

Servidor escravo. Este servidor encaminho as requisições para uma lista conhecida de servidores de encaminhamento, porém não guarda nenhuma informação.

Forwarder Server

Servidores de encaminhamento. Encaminha requisições para servidores remotos

Caching Server

Respondem às requisições através do registro de cache que são coletados das requisições anteriores.

O servidor primário é o servidor que tem autorização para resolução de nomes dentro do domínio, com isso, todas as requisições dos hosts do domínio passarão por este servidor, por este motivo, quando o DNS server realiza uma pesquisa pela primeira vez, ele guarda a resposta em um cache interno, para que quando uma segunda requisição sobre este mesmo nome seja feita, o servidor possa responder de forma mais rápida, e sem a necessidade de realizar uma nova consulta, diminuindo o tráfego e consequentemente aumentando a performance.

Porém, se um servidor guarda uma informação por um longo período, esta informação ficará desatualizada e obsoleta, diminuindo a credibilidade do serviço. Para resolver esta questão foi implementado no DNS server um campo chamado TTL (Time to Live) que informa por quanto tempo uma informação ficará guardada no cache.

New Royale por to Windows 7

O Royale foi o primeiro tema oficial lançado pela Microsoft para o Windows XP. Leve, básico e muito agradável, faz sucesso até hoje. Porém, infelizmente, ele não chegou às versões posteriores do Windows. Até agora.

Este tema é uma "importação" do Royale para o Windows 7, com toda a beleza dos tons que não roubam a atenção do usuário. Nada é exagerado, as cores e os efeitos são sutis, porém causam ótimo impacto visual. As diferenças mais significativas são a Barra de tarefas - com os ícones mais destacados - e o Menu Iniciar, que fica mais compacto.

O Royale Port to Windows 7 pode ser usado tanto no modo convencional como no modo Aero, caso você tenha a versão Premium, Professional ou Ultimate do Windows 7. Na verdade, o tema fica muito mais atraente com o Aero, devido a animações sutis, efeitos personalizáveis nas janelas e criação de esquemas de cores.

-

Atenção para aplicar o tema!

Temas são os programas que geram o maior número de downloads no Baixaki. Entretanto, para a instalação dos melhores, geralmente aqueles que modificam cores e estilos do Menu Iniciar, é necessário alterar a Uxtheme.dll do Windows.

Parece um mistério e algo super complicado para o usuário, e na verdade é. Se alguém precisar alterar isso na mão, dá um trabalho danado. Existe um programa que a redação do Baixaki sempre citou como a melhor opções para alterar automaticamente essas DLLs, que é o Uxtheme Patcher, que altera duas das três DLLs necessárias.

Mas o que ninguém sabia era da existência do Universal Theme Patcher, e ele é ainda melhor! Com três cliques as três DLLs são alteradas. O programa está disponível aqui.

Basta instalá-lo e clicar nas opções indicadas na imagem abaixo:

O sistema reinicia automaticamente. Pronto! O computador está preparado para receber qualquer tema. Então, com o arquivo baixado, siga estes passos com atenção para aplicar o Royale corretamente no seu Windows 7.

1. Extraia o conteúdo do arquivo baixado com um compactador na pasta C:\Windows\Resources\Themes (substitua C pela letra que corresponde ao drive onde o sistema operacional está instalado, se necessário);

2. Clique com o botão direito sobre a Área de trabalho e em "Personalizar";

3. Em "Meus Temas", clique no tema que você deseja aplicar: Royale ou Royale para Aero;

4. Aguarde as modificações.

O Royale Port to Windows 7 não tem papel de parede. Com as configurações originais de cor, a melhor dica é usar uma imagem de tom azulado. Ainda na tela de personalização, clique em "Plano de Fundo da Área de Trabalho" para escolher seu papel de parede.

Para alterar o esquema de cores, clique em "Cor da Janela". Configurações ainda mais avançadas estão disponíveis em "Configurações de aparência avançadas".

Obs: Para poder realizar esse processo você tem que ter o Universal Theme Patcher que eu vou deixar o link do download dele tambem nessa postagem.

Download do Universal Theme Patcher

Tamanho: 1.40 Mb

Servidor: 4Shared

Achando Rastros de Uma Invasão

Nao se preocupe… sera muito facil encontrar rastros deixados por um lammer. primeiro porque lammers soh sabem fazer o que as receitas mostram, eles nao se preocupam em variar as tecnicas usadas. entao o que voce vai encontrar vai ser exatamente como esta nos txts. vamos ver…

a backdoor mais lamah possivel voce pode encontrar no /etc/passwd.

[root@localhost /etc]# grep “:0:0:” /etc/passwd

root:x:0:0:root:/root:/bin/bash

lamah::0:0::/:/bin/sh

ok… achamos nosso lammer… vamos ver c ele nao deixou outras backdoors aki…outras 2 backdoors comums sao suidshell e inetdaemon. para acha-las…

[root@localhost /etc]# grep “sh” /etc/inetd.conf

courier stream tcp nowait root /bin/sh sh -i

uma variacao desta pode ser…

[root@localhost /etc]# grep “\-i” /etc/inetd.conf

swat stream tcp nowait root /usr/sbin/swat swat -i

veja q o servico esta chamando o /usr/sbin/swat com os mesmos atributos do /bin/sh. vamos conferir para ver c swat == sh.

[root@localhost /etc]# ls /bin/*sh

/bin/ash /bin/bsh /bin/ksh /bin/tcsh

/bin/bash /bin/csh /bin/sh /bin/zsh

[root@localhost /etc]# cmp -c /bin/ash /usr/sbin/swat

/bin/ash /usr/sbin/swat differ: char 25, line 1 is 20 ^p 220 m-^p

[root@localhost /etc]# cmp -c /bin/bash /usr/sbin/swat

[root@localhost /etc]#

aha!!! soh pra quem nao sabe… cmp serve para comparar arquivos. comente a linha no inetd.conf e reinicie o inetd. para achar suidshells use:

[root@localhost /]# find / -type f \( -perm -04000 -o -perm -02000 \) -user root

vai ser exibido uma lista com todos os arquivos suids com owner root. cabe a voce saber o que eh programa do linux e o que foi criado pelos usuarios. uma dica… eh comum deixar as suidshells no mesmo diretorio onde eles deixam seus programas tais como xploits, sniffers e clearlogs. outra coisa… os diretorios usados sao na maioria das vezes os com permissao de all+rwx como /tmp e /var/tmp ou nos homedirs. tambem ha a posibilidade deles criarem os dir por issu voce pode procurar por estes com o comando:

[root@localhost /etc]# find / -type d -perm 0777

outro detalhe… esses lammers vao provavelmente rodar um portscan qualquer no seu host por issu voce pode acha-lo no log do syslogd (/var/logs/messages) caso ele nao tenha sido modificado. procure tambem nos ~/.history’s e nos wtmp, utmp e lastlog. lammers nunca dao muita importancia aos logs.

2. hacker beginner.

este vai se parecido com o lammer quanto ao fato dos diretorios… ele precisa de um lugar para por seus arquivos. ache o diretorio e voce acha o hacker. mas neste caso isto pode se tornar mais dificiu. caso o diretorio criado seja rwxr-xr-x como acha-lo??? procure por sources de programas e se nao encontra-los tente usar:

[root@localhost nix]# strings a.out |grep /bin/sh

/bin/sh

issu serve para encontrar xploits ja que todos xploits tem esta string pois eh o que eles executam. procure-os nos homedirs e tmps tambem. arquivos ocultos sao muito usados. existem programas q fazem busca de sniffers por devices. rode-o e veja se nao encontra nada suspeito. rode tambem programas que procuram por logs apagados pelo zap. issu eh salvo caso o hacker tenha usado a minha versão do zap alterado. =)

um hacker nao lamer no minimo iria colocar uma binder no seu sistema. para acha-lo use:

[root@localhost /root]# lsof -i

com isso sera listada todas as portas que estao sendo usadas. procure por algo suspeito como…

a.out 3454 root 3u inet 84061 tcp *:31337 (listen)

3. hacker eleet.

esquece. se o hacker q ow nou vc for mesmo eleet torna-se praticamente impossivel de voce encontra-lo. mas existe certas prevencoes que vc pode fazer para detectar a presenca dele. uma das coisas eh fazer backup dos logs toda a vez que alguem se logar. crie uma particao somente para os logs.

coloque no /etc/.bash_profile:

#mude aki de acordo com a particao…

mount /dev/hda2 /mnt

d=`date –date “\`date |cut –bytes=5-10\`” +%j`

cp -f /var/run/utmp /mnt/utmp.$d

cp -f /var/log/lastlog /mnt/lastlog.$d

cp -f /var/log/wtmp /mnt/wtmp.$d

cp -f /var/log/messages /mnt/messages.$d

cp -f ~/.bash_history /mnt/history.$user.$d

umount /mnt

pronto. toda a vez q vc logar os arquivos de logs serao copiados para a particao indicada. sera criado um arquivo diferente para cada dia, para que voce possa comparar os dados e encontrar alguma alteracao feita.

--FIM--

10 super dicas de como deixar seu pc muito rapido

1)tenha pelo menos 512 mb de ram

para o windows xp rodar de maneira satisfatória, é necessário pelo menos 512 mb de memória ram. com menos do que isso, o desempenho do sistema operacional deixa a desejar. memória ram é um dos upgrades mais baratos que você pode fazer na sua máquina, e o resultado pode surpreendê-lo. mas tome cuidado para comprar pentes de memória compatíveis com a sua placa-mãe. obtenha ajuda do fabricante do computador ou de um especialista.

2) remova os efeitos "especiais"

por padrão, a área de trabalho do windows xp é toda incrementada: a seta do mouse e os menus são sombreados, o conteúdo das janelas aparece quando elas são arrastadas e por aí vai. essas "frescuras" exigem mais do computador. se você não se importa em ter um desktop sem graça, mas rápido, desabilite esses efeitos:

clique com o botão direito no ícone meu computador e abra o item propriedades;

na aba avançado, dentro de desempenho, clique em configurações;

na aba efeitos visuais, selecione a opção ajustar para obter um melhor desempenho.

3) desabilite as pastas zip

o windows xp, por padrão, trata arquivos comprimidos no formato zip como pastas, mas deixa o sistema mais lento - é melhor utilizar programas como o winzip e o winrar. para desabilitar o acesso direto às pastas zip, faça o seguinte:

vá em menu iniciar -> executar e digite "regsvr32 /u zipfldr.dll" (sem as aspas).

você deverá ver uma caixa de texto com a mensagem "dllunregisterserver em zipfldr.dll teve êxito" como confirmação do registro.

4) remova aplicativos desnecessários na inicialização

abra o menu iniciar -> executar e digite msconfig;

vá até a aba inicializar e desmarque todos os programas que não precisam ser carregados ao ligar o computador.

cuidado para não desmarcar aplicativos importantes, como o antivírus. remova somente aqueles que você conhece.

5) faça uma faxina no disco rígido

abra o programa, em menu iniciar -> programas -> ferramentas do sistema -> limpeza de disco;

selecione todos os itens que julgar que devem ser apagados. aproveite e remova programas que você não usa com freqüência.

são necessários 300 mb de espaço livre para o windows funcionar bem.

6) desabilite a indexagem de arquivos para busca

o windows xp, por padrão, monta um arquivo índice de todo o discos rígidos, para acelerar buscas de arquivos. se você não faz buscas com freqüência, desabilitar esta função vai acelerar o desempenho do seu sistema. para remover a indexagem de arquivos:

abra o item meu computador;

marque cada um dos seus discos rígidos, clique com o botão direito sobre eles (um de cada vez) e selecione o item propriedades.

na janela que será aberta, desmarque a opção indexar disco para agilizar pesquisa de arquivo;

na janela seguinte, deixe marcado aplicar as ações a c:, subpastas e arquivos.

se der erro em algum arquivo, clique em ignorar todos.

7) limite o número de fontes

cada vez que o windows é inicializado, ele carrega todas as fontes (os tipos de letras). o ideal é que o número não passe de 500, ou o sistema rodará de forma mais lenta. para remover fontes, vá na pasta c:windowsfonts e mova os arquivos para uma outra pasta (ou até mesmo para um cd-rom, pra uso posterior). cuidado para não apagar fontes que você deseja utilizar.

8) mantenha o sistema sempre atualizado

faça sempre as atualizações do windows e mantenha os drivers de seus componentes em dia. drivers atualizados podem ter um desempenho significativo no sistema. para atualizar o windows, vá no endereço http://windows.microsoft.com/. para atualizar seus componentes, consulte a documentação e o site dos fabricantes.

9) tenha cuidado com spyware e vírus

além de outros males que estes programas podem fazer ao seu computador, spyware instalado no sistema diminui sensivelmente a velocidade do windows. use somente anti-vírus bom na sua máquina e mantenha o em dia. pare remover spyware, utilize programas como ad-aware e o spybot.

10) desfragmente o seu disco rígido

se você costuma instalar e remover programas ou apagar muitos arquivos, faça uma vez por mês uma desfragmentação do disco rígido. com essa tarefa, o hd organiza os dados no disco, facilitando a sua leitura. para fazer a desfragmentação, vá em menu iniciar -> programas -> ferramentas do sistema -> desfragmentador de disco. no programa que será aberto, aperte no botão desfragmentar.

no mais seje feliz!

Como trocar de HD sem perder dados

O ideal é começar por uma faxina no HD para liberar espaço e reduzir os arquivos duplicados. Com menos arquivos o processo todo deve ser mais rápido.

Você deve ter guardado o os cds de instalação originais.

A melhor opção é usar um software para “clonar” seu HD. A operação consiste em instalar o HD antigo e o novo em outra maquina, baixar o programa que vai copiá-lo que pode ser o DriveImage, ou outro do gênero, que copiam byte a byte de um disco rígido para outro.

Alguns desses softwares, ao perceberem que a unidade de destino é maior que a de origem, oferecem a opção de estender o tamanho da unidade, de forma que a cópia final será fiel ao disco de origem.

Preferencialmente opte por particionar o novo HD e crie unidades lógicas diferentes.

Após essas etapas o disco estará pronto a ser instalado na unidade original, contendo todos os dados inclusive o sistema operacional que você usava.

Criar caixas de mensagens para enganar

x=MsgBox("Aqui vc digita o conteudo da mensagem",4+48,"Aqui vc digita o titulo da mensagem")

os números em cima indicam como sera a caixa de mensagem

o número 4 antes do sinal de mais indica que botões apareceram na caixa de mensagem você pode mudar este número

0 -> Ok

1 -> Ok e Cancelar

2 -> Abortar, Tentar e Ignorar

3 -> Sim, Não e Cancelar

4 -> Sim e Não

5 -> Tentar e cancelar

e onde está o número 48 pode ser colocado

32 e 48 -> Caixa de Cuidado

E possivel colocar mais de uma mensagem é só colocar novamente o codigo na linha de baixo

depois de feito é só salvar com extensão .vbs (Visual Basic Script)

então vc cria um atalho no desktop e na propriedade deste atalho vc muda o icone e coloca qualquer outro assim vc pode fingir que é um programa como o internet explorer renomeia e quando alguem quiser acessar a internet abre as mensagem

Removendo Sockets de Troie 2.0

Sockets de Troie 2.0

Funcionamento:

Este tipo de trojan é composto por dois programas o servidor que precisa estar rodando no

computador da vítima e o cliente que pode ser qualquer outro micro com o sockets.

O servidor é dado como um verdadeiro Cavalo de Tróia, vc pode recebe-lo com nomes sugestivos como: Tiazinha.exe ou Teens.exe ou algo do tipo. Via e-mail. Por isso que todos falam para não executar programas em que a fonte não seja extremamente confiavel. Mesmo assim tem alguns que usam seus melhores amigos como cobaias para esse tipo de teste.

E se vc cair nessa executando o arquivo... Gotcha!

As portas (5000) de seu micro ficaram sempre abertas para quem tiver e Sockets...

Dai em diante sua vida na Net nao sera das melhores, vc vera seu Cd-Player abrir e fechar sozinho, ouvira sons estranhos, isso com os "bonzinhos" pois se quem te invadir estiver inspirado pode ate excluir todos seus arquivos, e dai pra mais...

Removendo o Sockets:

Quando o Sockets de Troie 2.0 "infecta" um micro ele se auto-copia 3 vezes com nomes diferentes. E para outros diretórios:

c:\windows\rsrcload.exe

c:\windows\system\mgadeskdll.exe

c:\windows\system\csmctrl32.exe

Para vc remove-lo, pressione Ctrl+Alt+Del então procure algum desses 3 arquivos e de Finalizar Tarefa para fecha-lo. Agora é so ir nos diretórios onde estão os arquivos e exclui-los. Com isso vc já esta mais seguro.

Caso vc queira fazer uma limpeza completa entre no RegEdit e exclua essas chaves :

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Load Mgadeskdll = C:\WINDOWS\SYSTEM\Mgadeskdll.exe

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Run

Load Rsrcload = C:\WINDOWS\Rsrcload.exe

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\

CurrentVersion\RunServices

Load Csmctrl32 = C:\WINDOWS\SYSTEM\Csmctrl32.exe

Agora é so tomar cuidado para não executar novamente o arquivo que provavelmente vc recebeu via e-mail e pensava que era um jogo...

Criptografia (Significado)

Nos dias atuais, onde grande parte dos dados é digital, sendo representados por bits, o processo de criptografia é basicamente feito por algoritmos que fazem o embaralhamento dos bits desses dados a partir de uma determinada chave ou par de chaves, dependendo do sistema criptográfico escolhido

De facto, o estudo da criptografia cobre bem mais do que apenas cifragem e decifragem. É um ramo especializado da teoria da informação com muitas contribuições de outros campos da matemática e do conhecimento, incluindo autores como Maquiavel, Sun Tzu e Karl von Clausewitz. A criptografia moderna é basicamente formada pelo estudo dos algoritmos criptográficos que podem ser implementados em computadores.

O estudo das formas de esconder o significado de uma mensagem usando técnicas de cifragem tem sido acompanhado pelo estudo das formas de conseguir ler a mensagem quando não se é o destinatário; este campo de estudo é chamado criptoanálise.

Criptologia é o campo que engloba a Criptografia e a Criptoanálise.

As pessoas envolvidas neste trabalho, e na criptografia em geral, são chamados criptógrafos, criptólogos ou criptoanalistas, dependendo de suas funções específicas.

Termos relacionados à criptografia são Esteganografia, Esteganálise, Código, Criptoanálise e Criptologia. Alguns autores cunharam o termo Criptovirologia para se referir a vírus que contém e usam chaves públicas.

A Esteganografia é o estudo das técnicas de ocultação de mensagens dentro de outras, diferentemente da Criptografia, que a altera de forma a tornar seu significado original ininteligível. A Esteganografia não é considerada parte da Criptologia, apesar de muitas vezes ser estudada em contextos semelhantes e pelos mesmos pesquisadores. A Esteganálise é o equivalente a criptoanálise com relação à Esteganografia.

Uma informação não-cifrada que é enviada de uma pessoa (ou organização) para outra é chamada de "texto claro" (plaintext). Cifragem é o processo de conversão de um texto claro para um código cifrado e decifragem é o processo contrário, de recuperar o texto original a partir de um texto cifrado.

Diffie e Hellman revolucionaram os sistemas de criptografia existentes até 1976, a partir do desenvolvimento de um sistema de criptografia de chave pública que foi aperfeiçoado por pesquisadores do MIT e deu origem ao algoritmo RSA.

Tutorial para se Registrar no Paypal

1º Passo: Vá até o final da tela e clique em "SIGN UP TODAY"

2º Passo: A etapa seguinte (veja screen abaixo) pede para você selecionar o país em que você reside e a linguagem de sua preferência. Logo abaixo, pede para selecionar o tipo de conta. Vejam os tipos:

* "Personal Account" (mais indicado para uso básico, como recebimento em cash programs, sites de pesquisas, etc. (ESCOLHA ESSA)

* Se você gostaria de usar o paypal para vender ou comprar algo pelo Ebay você pode selecionar "Premier Account".

* Se pretende usar o paypal como modo de pagamento para seu site, você pode escolher "Bussiness Account". Clique no botão "start now", logo abaixo do quadro "personal account" para continuar

3º Passo: O terceiro passo consiste em selecionar a conta desejada (veja screen abaixo). Como falei no passo anterior selecione "Personal Account" (depois, se desejar pode optar pelas outras duas modalidades - "Premier Account" e "Business Account". Em seguida, selecione o pais onde vive e a linguagem mais adequada. Clique no botão"continue", para continua

4º Passo: Agora, você vai colocar seus dados pessoais, o procedimento é bastante simples. Para ajudar vou colocar a tradução de cada campo (veja screen logo abaixo):

* First name: Seu primeiro nome

* Last Name: Seu sobrenome

* Address Line: Coloque seu endereço. Se tiver mais de um, pode utilizar o campo "address line 2". O segundo endereço é opcional, você só coloca se quiser.

* City: Cidade onde reside

* State: Só use se residir nos Estados Unidos

* Zip Code: Coloque o seu código postal (cep)

* Home Telephone: Coloque seu telefone residencial

* Mobile Telephone: Campo opcional, ou seja, não é necessário.

* Email Address: Coloque seu email (é necessário para fazer o login).

* Create Account Password: Crie sua senha. É necessário o uso de letras e numeros. O numero minimo de caracteres é 8.

* Confirm Password: Confirme a senha criada

* 1st Security Question: Quando for preciso recuperar a senha (em caso de esquecimento, por exemplo), será pedido resposta a questoes para que sua conta possa ser acessada novamente. Assim, nesse campo, você poderá escolher 4 opções. Escolha a primeira (nome do meio de sua mãe) ou a última opção (cidade de nascimento). São mais fáceis para você memorizar.

* Answer: Coloque a resposta a questão escolhida

2nd Security Question: É necessário selecionar um segunda questão. Observe que as opções são iguais ao campo anterior. Selecione uma pergunta diferente da primeira questão.

* Answer: Coloque uma resposta para a questão

* Enter the characters: Colocar os caracteres dispostos ao lado do campo.

5º Passo: Ao finalizar o passo anterior, aparecerá essa tela (veja screen). Ela informa que você deve abrir o email no qual se cadastrou e clicar no link para ativar a conta paypal. Clique no botão "continue"

6º Passo: Vá a sua conta de email, clique no link para ativar sua conta (click here to activate your account). Veja screen.

7º Passo: Você será direcionado para uma página que pede a senha que você criou para se registrar (a senha de 8 caracteres, como vista no 4º passo). Coloque sua senha no campo e clique no botão "confirm" (veja screen).

7º Passo: Você será direcionado para uma página que pede a senha que você criou para se registrar (a senha de 8 caracteres, como vista no 4º passo). Coloque sua senha no campo e clique no botão "confirm" (veja screen).

8º Passo: Pronto, Seu email está confirmado! Clique em continue (veja screen). Agora é só ir para a home (www.paypal.com) e usar seu email e senha para logar na sua conta paypal.

Leia Mais: http://worldhacker-wh.blogspot.com/search/label/Tutorial#ixzz0wCs3QmVg Copie essa postagem para seu Blog:

0 comentários:

Postar um comentário